„3 Monate lang rund um die Uhr persönlicher Support per Chatgruppe. Erhalten Sie Wissen zur Prüfungsvorbereitung und erhöhen Sie Ihre Chancen, die Zertifizierung zu bestehen. Unser Experte hat Hunderte von CEH-Mastern angeleitet und Cybersicherheitstraining für das Verteidigungsministerium durchgeführt. Und einen speziell konzipierten Videokurs!“

CEH (ANSI) Prüfungsversicherung inklusive!

Kursübersicht

20 Module, die Ihnen helfen, die Grundlagen von

Ethical Hacking und bereiten Sie sich auf die CEH-Zertifizierungsprüfung vor.

Behandeln Sie die Grundlagen wichtiger Themen aus der Welt der Informationssicherheit, einschließlich der Grundlagen des ethischen Hackens, der Informationssicherheitskontrollen, relevanter Gesetze und Standardverfahren.

Behandelte Hauptthemen:

Elemente der Informationssicherheit, Cyber Kill Chain Methodology, MITRE ATT&CK Framework, Hacker-Klassen, Ethisches Hacken, Informationssicherheit (IA), Risikomanagement, Vorfallmanagement, PCI DSS, HIPPA, SOX, DSGVO

Erfahren Sie, wie Sie die neuesten Techniken und Tools zum Footprinting und zur Aufklärung nutzen, einer kritischen Phase vor dem Angriff im Ethical-Hacking-Prozess.

Praktische Laborübungen:

Über 30 praktische Übungen mit simulierten Zielen aus dem echten Leben zum Aufbau von Fähigkeiten in folgenden Bereichen:

- Führen Sie mithilfe von Suchmaschinen, Webdiensten und Websites sozialer Netzwerke ein Footprinting im Zielnetzwerk durch.

- Führen Sie Website-, E-Mail-, Whois-, DNS- und Netzwerk-Footprinting im Zielnetzwerk durch

Behandelte Hauptthemen:

Footprinting, Fortgeschrittene Google-Hacking-Techniken, Deep und Dark Web Footprinting, Sammeln von Wettbewerbsinformationen, Website Footprinting, Website Mirroring, E-Mail Footprinting, Whois Lookup, DNS Footprinting, Traceroute-Analyse, Footprinting-Tools

Behandeln Sie die Grundlagen wichtiger Themen aus der Welt der Informationssicherheit, einschließlich der Grundlagen des ethischen Hackens, der Informationssicherheitskontrollen, relevanter Gesetze und Standardverfahren.

Praktische Laborübungen:

Über 10 praktische Übungen mit simulierten Zielen aus dem echten Leben zum Aufbau von Fähigkeiten in folgenden Bereichen:

- Führen Sie eine Host-, Port-, Dienst- und Betriebssystemerkennung im Zielnetzwerk durch

- Führen Sie im Zielnetzwerk über IDS und Firewall hinaus Scans durch

Behandelte Hauptthemen:

Netzwerk-Scanning, Host-Erkennungstechniken, Port-Scanning-Techniken, Service-Versionserkennung, Betriebssystemerkennung, Banner-Grabbing, Betriebssystem-Fingerprinting, Paketfragmentierung, Quellrouting, IP-Adress-Spoofing, Scan-Tools

Lernen Sie verschiedene Aufzählungstechniken, wie z. B. Border Gateway Protocol (BGP) und Network File Sharing (NFS) Exploits, sowie die damit verbundenen Gegenmaßnahmen kennen.

Praktische Laborübungen:

Über 20 praktische Übungen mit simulierten Zielen aus dem echten Leben zum Aufbau von Fähigkeiten in folgenden Bereichen:

- Führen Sie eine NetBIOS-, SNMP-, LDAP-, NFS-, DNS-, SMTP-, RPC-, SMB- und FTP-Enumeration durch

Behandelte Hauptthemen:

Aufzählung, NetBIOS-Aufzählung, SNMP-Aufzählung, LDAP-Aufzählung, NTP-Aufzählung, NFS-Aufzählung, SMTP-Aufzählung, DNS-Cache-Snooping, DNSSEC-Zonen-Walking, IPsec-Aufzählung, VoIP-Aufzählung, RPC-Aufzählung, Unix/Linux-Benutzeraufzählung, Aufzählungstools

Lernen Sie verschiedene Aufzählungstechniken, wie z. B. Border Gateway Protocol (BGP) und Network File Sharing (NFS) Exploits, sowie die damit verbundenen Gegenmaßnahmen kennen.

Praktische Laborübungen:

Über 20 praktische Übungen mit simulierten Zielen aus dem echten Leben zum Aufbau von Fähigkeiten in folgenden Bereichen:

- Führen Sie eine NetBIOS-, SNMP-, LDAP-, NFS-, DNS-, SMTP-, RPC-, SMB- und FTP-Enumeration durch

Behandelte Hauptthemen:

Aufzählung, NetBIOS-Aufzählung, SNMP-Aufzählung, LDAP-Aufzählung, NTP-Aufzählung, NFS-Aufzählung, SMTP-Aufzählung, DNS-Cache-Snooping, DNSSEC-Zonen-Walking, IPsec-Aufzählung, VoIP-Aufzählung, RPC-Aufzählung, Unix/Linux-Benutzeraufzählung, Aufzählungstools

Informieren Sie sich über die verschiedenen Methoden zum Hacken von Systemen , die zum Erkennen von Schwachstellen in Systemen und Netzwerken eingesetzt werden, darunter Steganografie, Steganalyse-Angriffe und das Verwischen von Spuren.

Praktische Laborübungen:

Über 25 praktische Übungen mit simulierten Zielen aus dem echten Leben zum Aufbau von Fähigkeiten in folgenden Bereichen:

- Führen Sie einen aktiven Online-Angriff durch, um das Systemkennwort zu knacken

- Führen Sie einen Pufferüberlaufangriff durch, um Zugriff auf ein Remotesystem zu erhalten

- Rechte erhöhen mit Tools zur Rechteerhöhung

- Erhöhen Sie die Berechtigungen auf einem Linux-Computer

- Daten mit Steganografie verbergen

- Löschen Sie Windows- und Linux-Computerprotokolle mit verschiedenen Dienstprogrammen

- Artefakte in Windows- und Linux-Rechnern verbergen

Behandelte Hauptthemen:

Passwort-Cracking, Passwort-Angriffe, Wire Sniffing, Tools zum Passwort-Cracking, Ausnutzen von Sicherheitslücken, Pufferüberlauf, Rechteausweitung, Tools zur Rechteausweitung, Keylogger, Spyware, Anti-Keylogger, Anti-Spyware, Rootkits, Anti-Rootkits, Steganografie, Steganografie-Tools, Steganalyse, Tools zur Steganografie-Erkennung, Persistenz aufrechterhalten, Ausnutzung nach der Attacke, Löschen von Protokollen, Verwischen von Spuren, Tools zum Verwischen von Spuren

Erhalten Sie eine Einführung in die verschiedenen Arten von Malware, beispielsweise Trojaner, Viren und Würmer, sowie Informationen zur Systemprüfung auf Malware-Angriffe, Malware-Analyse und Gegenmaßnahmen.

Praktische Laborübungen:

Über 20 praktische Übungen mit simulierten Zielen aus dem echten Leben zum Aufbau von Fähigkeiten in folgenden Bereichen:

- Übernehmen Sie mithilfe eines Trojaners die Kontrolle über den Computer des Opfers

- Infizieren Sie das Zielsystem mit einem Virus

- Führen Sie eine statische und dynamische Malware-Analyse durch

Behandelte Hauptthemen:

Malware, Malware-Komponenten, APT, Trojaner, Trojaner-Typen, Exploit-Kits, Viren, Viren-Lebenszyklus, Viren-Typen, Ransomware, Computerwürmer, Fileless Malware, Malware-Analyse, Statische Malware-Analyse, Dynamische Malware-Analyse, Methoden zur Virenerkennung, Trojaner-Analyse, Virenanalyse, Fileless Malware-Analyse, Anti-Trojaner-Software, Antivirus-Software, Fileless Malware-Erkennungstools

Erfahren Sie mehr über Packet-Sniffing-Techniken und wie Sie diese zum Aufspüren von Netzwerkschwachstellen sowie zu Gegenmaßnahmen zum Schutz vor Sniffing-Angriffen einsetzen können.

Praktische Laborübungen:

Über 10 praktische Übungen mit simulierten Zielen aus dem echten Leben zum Aufbau von Fähigkeiten in folgenden Bereichen:

- Führen Sie MAC-Flooding, ARP-Poisoning, MITM und DHCP-Starvation-Angriffe durch

- Die MAC-Adresse eines Linux-Rechners fälschen

- Führen Sie Netzwerk-Sniffing mit verschiedenen Sniffing-Tools durch

- Erkennen von ARP-Poisoning in einem Switch-basierten Netzwerk

Behandelte Hauptthemen:

Netzwerk-Sniffing, Abhören, MAC-Flooding, DHCP-Starvation-Angriff, ARP-Spoofing-Angriff, ARP-Poisoning, ARP-Poisoning-Tools, MAC-Spoofing, STP-Angriff, DNS-Poisoning, DNS-Poisoning-Tools, Sniffing-Tools, Sniffer-Erkennungstechniken, Promiscuous-Erkennungstools

Erlernen Sie Konzepte und Techniken des Social Engineering, unter anderem wie Sie Diebstahlsversuche erkennen, menschliche Schwachstellen erkennen und Gegenmaßnahmen gegen Social Engineering vorschlagen.

Praktische Laborübungen:

Über 4 praktische Übungen mit simulierten Zielen aus dem echten Leben, um Fähigkeiten in folgenden Bereichen aufzubauen:

- Führen Sie Social Engineering mithilfe verschiedener Techniken durch

- Die MAC-Adresse eines Linux-Rechners fälschen

- Erkennen eines Phishing-Angriffs

- Überprüfen Sie die Sicherheit Ihrer Organisation hinsichtlich Phishing-Angriffen

Behandelte Hauptthemen:

Social Engineering, Arten von Social Engineering, Phishing, Phishing-Tools, Insider-Bedrohungen/Insider-Angriffe, Identitätsdiebstahl

Informieren Sie sich über die verschiedenen Denial-of-Service- (DoS) und Distributed-DoS-Angriffstechniken (DDoS) sowie über die Tools, die zum Überprüfen eines Ziels und zum Entwickeln von Gegenmaßnahmen und Schutzmaßnahmen gegen DoS und DDoS verwendet werden.

Praktische Laborübungen:

Über 5 praktische Übungen mit simulierten Zielen aus dem echten Leben, um Fähigkeiten in folgenden Bereichen aufzubauen:

- Führen Sie einen DoS- und DDoS-Angriff auf einen Zielhost durch

- Erkennen und Schützen vor DoS- und DDoS-Angriffen

Behandelte Hauptthemen:

DoS-Angriff, DDoS-Angriff, Botnets, DoS/DDoS-Angriffstechniken, DoS/DDoS-Angriffstools, DoS/DDoS-Angriffserkennungstechniken, DoS/DDoS-Schutztools

Machen Sie sich mit den verschiedenen Session-Hijacking-Techniken vertraut, die zum Erkennen von Schwachstellen bei der Sitzungsverwaltung, Authentifizierung, Autorisierung und Verschlüsselung auf Netzwerkebene sowie den entsprechenden Gegenmaßnahmen verwendet werden.

Praktische Laborübungen:

Über 4 praktische Übungen mit simulierten Zielen aus dem echten Leben, um Fähigkeiten in folgenden Bereichen aufzubauen:

- Führen Sie Session Hijacking mit verschiedenen Tools durch

- Session Hijacking erkennen

Behandelte Hauptthemen:

Session Hijacking, Arten von Session Hijacking, Spoofing, Session Hijacking auf Anwendungsebene, Man-in-the-Browser-Angriff, Clientseitige Angriffe, Session Replay-Angriffe, Session Fixation-Angriff, CRIME-Angriff, Session Hijacking auf Netzwerkebene, TCP/IP Hijacking, Session Hijacking Tools, Methoden zur Session Hijacking-Erkennung, Tools zur Session Hijacking-Prävention

Machen Sie sich mit Firewalls, Intrusion Detection Systemen und Honeypot-Umgehungstechniken vertraut, lernen Sie die Tools kennen, mit denen Sie den Netzwerkumfang auf Schwachstellen prüfen und welche Gegenmaßnahmen Sie ergreifen können.

Praktische Laborübungen:

Über 7 praktische Übungen mit simulierten Zielen aus dem echten Leben zum Aufbau von Fähigkeiten in folgenden Bereichen:

- Umgehen der Windows-Firewall

- Umgehen von Firewall-Regeln mittels Tunneling

- Antivirus umgehen

Behandelte Hauptthemen:

Intrusion Detection System (IDS), Intrusion Prevention System (IPS), Firewall, Firewall-Typen, Honeypot, Intrusion Detection Tools, Intrusion Prevention Tools, IDS-Umgehungstechniken, Firewall-Umgehungstechniken, Umgehen von NAC und Endpoint Security, IDS/Firewall-Umgehungstools, Honeypot-Erkennungstools

Informieren Sie sich über Angriffe auf Webserver, einschließlich einer umfassenden Angriffsmethodik zum Überprüfen von Schwachstellen in Webserver-Infrastrukturen sowie über Gegenmaßnahmen.

Praktische Laborübungen:

Über 8 praktische Übungen mit simulierten Zielen aus dem echten Leben, um Fähigkeiten in folgenden Bereichen aufzubauen:

- Führen Sie eine Webserver-Aufklärung mit verschiedenen Tools durch

- Auflisten von Webserverinformationen

- FTP-Anmeldeinformationen mithilfe eines Wörterbuchangriffs knacken

Behandelte Hauptthemen:

Webserver-Operationen, Webserver-Angriffe, DNS-Server-Hijacking, Website-Defacement, Web-Cache-Poisoning-Angriff, Webserver-Angriffsmethodik, Webserver-Angriffstools, Webserver-Sicherheitstools, Patch-Management, Patch-Management-Tools

Informieren Sie sich über Angriffe auf Webanwendungen, einschließlich einer umfassenden Methodik zum Hacken von Webanwendungen, mit der Schwachstellen in Webanwendungen geprüft und Gegenmaßnahmen ergriffen werden.

Praktische Laborübungen:

Über 15 praktische Übungen mit simulierten Zielen aus dem echten Leben zum Aufbau von Fähigkeiten in folgenden Bereichen:

- Führen Sie eine Web-Anwendungsaufklärung mit verschiedenen Tools durch

- Führen Sie Web Spidering durch

- Führen Sie einen Schwachstellenscan für Webanwendungen durch

- Führen Sie einen Brute-Force-Angriff durch

- Führen Sie einen Cross-Site Request Forgery (CSRF)-Angriff durch

- Identifizieren von XSS-Schwachstellen in Webanwendungen

- Erkennen von Schwachstellen in Webanwendungen mithilfe verschiedener Sicherheitstools für Webanwendungen

Behandelte Hauptthemen:

Architektur von Webanwendungen, Bedrohungen für Webanwendungen, OWASP Top 10 Anwendungssicherheitsrisiken – 2021, Methodik zum Hacken von Webanwendungen, Web-API, Webhooks und Web Shell, Methodik zum Hacken von Web-APIs, Sicherheit von Webanwendungen

Informieren Sie sich über SQL-Injection-Angriffstechniken, Injection-Erkennungstools und Gegenmaßnahmen zum Erkennen und Abwehren von SQL-Injection-Versuchen.

Praktische Laborübungen:

Über 4 praktische Übungen mit simulierten Zielen aus dem echten Leben, um Fähigkeiten in folgenden Bereichen aufzubauen:

- Führen Sie einen SQL-Injection-Angriff auf MSSQL durch, um Datenbanken zu extrahieren

- Erkennen von SQL-Injection-Schwachstellen mithilfe verschiedener SQL-Injection-Erkennungstools

Behandelte Hauptthemen:

SQL-Injection, Arten von SQL-Injection, Blinde SQL-Injection, SQL-Injection-Methodik, SQL-Injection-Tools, Techniken zur Signatur-Umgehung, Tools zur Erkennung von SQL-Injection

Informieren Sie sich über die drahtlose Verschlüsselung, Methoden und Tools zum drahtlosen Hacken und Wi-Fi-Sicherheitstools.

Praktische Laborübungen:

Über 3 praktische Übungen mit simulierten Zielen aus dem echten Leben, um Fähigkeiten in folgenden Bereichen aufzubauen:

- Footprint eines drahtlosen Netzwerks

- Durchführen einer drahtlosen Verkehrsanalyse

- Knacken Sie WEP-, WPA- und WPA2-Netzwerke

- Erstellen Sie einen Rogue Access Point zum Erfassen von Datenpaketen

Behandelte Hauptthemen:

Wireless-Terminologie, Wireless-Netzwerke, Wireless-Verschlüsselung, Wireless-Bedrohungen, Wireless-Hacking-Methodik, Wi-Fi-Verschlüsselung knacken, WEP/WPA/WPA2-Cracking-Tools, Bluetooth-Hacking, Bluetooth-Bedrohungen, Wi-Fi-Sicherheits-Auditing-Tools, Bluetooth-Sicherheitstools

Informieren Sie sich über Angriffsmethoden für mobile Plattformen, das Ausnutzen von Android-Sicherheitslücken sowie Richtlinien und Tools für die mobile Sicherheit.

Praktische Laborübungen:

Über 5 praktische Übungen mit simulierten Zielen aus dem echten Leben, um Fähigkeiten in folgenden Bereichen aufzubauen:

- Hacken Sie ein Android-Gerät, indem Sie binäre Payloads erstellen

- Nutzen Sie die Android-Plattform über ADB

- Hacken Sie ein Android-Gerät, indem Sie eine APK-Datei erstellen

- Sichern Sie Android-Geräte mit verschiedenen Android-Sicherheitstools

Behandelte Hauptthemen:

Angriffsmethoden für mobile Plattformen, OWASP Top 10 Mobile Risks, App Sandboxing, SMS-Phishing-Angriff (SMiShing), Android-Rooting, Hacken von Android-Geräten, Android-Sicherheitstools, Jailbreaking von iOS, Hacken von iOS-Geräten, Sicherheitstools für iOS-Geräte, Mobile Device Management (MDM), OWASP Top 10 Mobile Controls, Mobile Sicherheitstools

Erfahren Sie mehr über Packet-Sniffing-Techniken und wie Sie diese zum Aufspüren von Netzwerkschwachstellen sowie zu Gegenmaßnahmen zum Schutz vor Sniffing-Angriffen einsetzen können.

Praktische Laborübungen:

Über 2 praktische Übungen mit simulierten Zielen aus dem echten Leben, um Fähigkeiten in folgenden Bereichen aufzubauen:

- Sammeln Sie Informationen mit Online-Footprinting-Tools

- Erfassen und Analysieren des IoT-Geräteverkehrs

Behandelte Hauptthemen:

IoT-Architektur, IoT-Kommunikationsmodelle, OWASP Top 10 IoT-Bedrohungen, IoT-Schwachstellen, IoT-Hacking-Methodik, IoT-Hacking-Tools, IoT-Sicherheitstools, IT/OT-Konvergenz (IIOT), ICS/SCADA, OT-Schwachstellen, OT-Angriffe, OT-Hacking-Methodik, OT-Hacking-Tools, OT-Sicherheitstools

Lernen Sie verschiedene Konzepte des Cloud Computing kennen, etwa Containertechnologien und Server Less Computing, verschiedene Cloud-basierte Bedrohungen und Angriffe sowie Techniken und Tools zur Cloud-Sicherheit.

Praktische Laborübungen:

Über 5 praktische Übungen mit simulierten Zielen aus dem echten Leben, um Fähigkeiten in folgenden Bereichen aufzubauen:

- Führen Sie eine S3-Bucket-Enumeration mit verschiedenen S3-Bucket-Enumerationstools durch

- Offene S3-Buckets ausnutzen

- Erhöhen Sie die IAM-Benutzerrechte durch Ausnutzen falsch konfigurierter Benutzerrichtlinien

Behandelte Hauptthemen:

Cloud Computing, Arten von Cloud Computing-Diensten, Cloud-Bereitstellungsmodelle, Fog und Edge Computing, Cloud Service Provider, Container, Docker, Kubernetes, Serverless Computing, OWASP Top 10 Cloud-Sicherheitsrisiken, Container- und Kubernetes-Schwachstellen, Cloud-Angriffe, Cloud-Hacking, Cloud-Netzwerksicherheit, Cloud-Sicherheitskontrollen, Cloud-Sicherheitstools

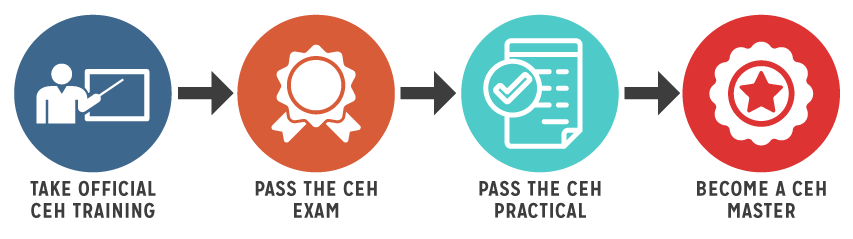

Erreichen des CEH-Zertifizierungsnachweises

Nach Abschluss eines autorisierten Kurses können Kandidaten die CEH-Prüfung ablegen. Kandidaten, die die Prüfung erfolgreich bestehen, erhalten ihr CEH-Zertifikat und die Mitgliedschaftsrechte. Nachdem sie ihr Wissen durch den Erwerb des CEH-Zertifikats nachgewiesen haben, haben Kandidaten zusätzlich die Möglichkeit, die CEH-Prüfung (Practical) abzulegen, um ihre Fähigkeiten und Fertigkeiten unter Beweis zu stellen. Die CEH-Prüfung (Practical) ist eine 6-stündige praktische Prüfung, die von Fachexperten der Ethical-Hacking-Branche erstellt wurde. Die Prüfung testet Fähigkeiten und Fertigkeiten in einer zeitgesteuerten Umgebung über die wichtigsten Betriebssysteme, Datenbanken und Netzwerke hinweg. Kandidaten mit sowohl der CEH- als auch der CEH-Zertifizierung (Practical) werden als CEH-Master bezeichnet, da sie den vollen Umfang ihrer Fähigkeiten nachgewiesen haben.

CEH (ANSI) PRÜFUNG

Prüfungstitel: Certified Ethical Hacker (ANSI)

Prüfungscode: 312-50 (ECC EXAM), 312-50 (VUE)

Anzahl der Fragen: 125

Testformat: Multiple Choice

Dauer: 4 Stunden

Verfügbarkeit: ECC EXAM* / VUE

- Lokaler Aufsichtsführender für Privat- und Präsenzkurse.

- Live-Fernaufsicht für die Online-ECC-Prüfungsoption.

Bestehensnote: Bitte beachten Sie

https://cert.eccouncil.org/faq.html

Durch die CEH-Zertifizierungsprüfung werden College Credit-Empfehlungen des American Council on Education (ACE) erteilt. Weitere Informationen erhalten Sie hier .

Über die Prüfung zum Certified Ethical Hacker Master

Um die CEH-Master-Zertifizierung zu erhalten, müssen Sie die praktische CEH-Prüfung bestehen. Die praktische CEH-Prüfung wurde entwickelt, um den Studenten die Möglichkeit zu geben, zu beweisen, dass sie die im CEH-Kurs vermittelten Prinzipien umsetzen können. In der praktischen Prüfung müssen Sie die Anwendung von Techniken des ethischen Hackens wie Bedrohungsvektoridentifizierung, Netzwerkscans, Betriebssystemerkennung, Schwachstellenanalyse, Systemhacking und mehr demonstrieren.

Die CEH-Praxis enthält keine Simulationen. Vielmehr werden Sie sich mit einem Live-Bereich auseinandersetzen, der durch die Verwendung von Live-virtuellen Maschinen, Netzwerken und Anwendungen ein Unternehmensnetzwerk nachbilden soll.

Das erfolgreiche Bewältigen und Abschließen der Herausforderungen der CEH-Prüfung (praktisch) ist der nächste Schritt nach dem Erwerb der Zertifizierung zum Certified Ethical Hacker (CEH). Wenn Sie sowohl die CEH-Prüfung als auch die CEH-Praxis erfolgreich bestehen, erhalten Sie zusätzlich die Zertifizierung als CEH-Master.

Inhaber eines CEH-Masterzertifikats sind nachweislich in der Lage:

- Demonstrieren Sie das Verständnis von Angriffsvektoren

- Führen Sie ein Netzwerkscan durch, um aktive und anfällige Computer in einem Netzwerk zu identifizieren.

- Führen Sie OS-Banner-Grabbing sowie die Service- und Benutzeraufzählung durch.

- Führen Sie Systemhacking, Steganographie- und Steganalyse-Angriffe durch und verwischen Sie Spuren.

- Identifizieren und verwenden Sie Viren, Computerwürmer und Malware, um Systeme auszunutzen.

- Führen Sie ein Paket-Sniffing durch.

- Führen Sie eine Vielzahl von Angriffen auf Webserver und Webanwendungen durch, darunter Verzeichnisdurchquerung, Parametermanipulation, XSS usw.

- Führen Sie SQL-Injection-Angriffe durch.

- Führen Sie verschiedene Arten von Kryptografieangriffen durch.

- Führen Sie eine Schwachstellenanalyse durch, um Sicherheitslücken im Netzwerk, der Kommunikationsinfrastruktur und den Endsystemen usw. der Zielorganisation zu identifizieren.

Über die Prüfung

- Prüfungstitel: Certified Ethical Hacker (Practical)

- Anzahl der praktischen Herausforderungen: 20

- Dauer: 6 Stunden

- Verfügbarkeit: Aspen – iLabs

- Testformat: iLabs Cyber Range

- Bestehensnote: 70 %

So bereiten Sie sich auf CEH vor (praktisch)

Obwohl wir den Kandidaten dringend empfehlen, am CEH teilzunehmen und die CEH-Prüfung zu bestehen, gibt es keine vordefinierten Zulassungskriterien für diejenigen, die an der (praktischen) CEH-Prüfung interessiert sind.

Prüfungsaufsicht:

Wir wissen, dass die Anreise zu einem Prüfungszentrum für viele schwierig sein kann. Wir freuen uns, Ihnen mitteilen zu können, dass Sie die CEH-Prüfung (praktisch) bequem von zu Hause aus ablegen können. Sie müssen jedoch darauf vorbereitet sein, dass Sie von einem engagierten EC-Council Proctor-Zertifizierungsteam unter strenger Aufsicht überwacht werden.

Der Code für das Prüfungs-Dashboard ist ab dem Erhaltsdatum 3 Monate lang gültig. Wenn Sie eine Verlängerung der Gültigkeit des Codes für das Prüfungs-Dashboard wünschen, kontaktieren Sie bitte vor Ablauf des Datums practicals@eccouncil.org . Nur gültige/aktive Codes können verlängert werden. Die Prüfung muss mindestens 3 Tage vor dem gewünschten Prüfungstermin geplant werden. Prüfungstermine unterliegen der Verfügbarkeit.

Gültigkeit der Prüfung

Das Vertrauen, das die Branche in unsere Qualifikationen setzt, ist uns sehr wichtig. Wir sehen es als unsere Pflicht an, sicherzustellen, dass die Inhaber dieser Qualifikation bewährte, praxisorientierte, ethische Hacker sind, die in der Lage sind, in der realen Welt zu agieren und reale Herausforderungen zu lösen. Daher ist der CEH (Master) als praktische Prüfung konzipiert, die die Fähigkeiten des ethischen Hackers ÜBER sein bloßes Wissen hinaus testet. Diese Prüfung ist eine beaufsichtigte, praktische Prüfung, die bis zu 6 Stunden dauern kann.

Wir wissen, dass die Anreise zu einem Prüfungszentrum für viele schwierig sein kann. Wir freuen uns, Ihnen mitteilen zu können, dass Sie die CEH-Prüfung (praktisch) bequem von zu Hause aus ablegen können. Sie müssen jedoch darauf vorbereitet sein, dass Sie von einem engagierten EC-Council Proctor-Zertifizierungsteam unter strenger Aufsicht überwacht werden.

- Elektronische Kursmaterialien

- Prüfungsgutschein

- Prüfungswiederholung*

- Nächste Version der eCourseware

- 6 Monate offizielle Labore

- CEH-Praxis

- Globale CEH-Herausforderung

- Prüfungsvorbereitung

- Gutschein für die praktische Prüfung des CEH

Inhaber eines CEH-Masterzertifikats sind nachweislich in der Lage:

- Demonstrieren Sie das Verständnis von Angriffsvektoren

- Führen Sie ein Netzwerkscan durch, um aktive und anfällige Computer in einem Netzwerk zu identifizieren.

- Führen Sie OS-Banner-Grabbing sowie die Service- und Benutzeraufzählung durch.

- Führen Sie Systemhacking, Steganographie- und Steganalyse-Angriffe durch und verwischen Sie Spuren.

- Identifizieren und verwenden Sie Viren, Computerwürmer und Malware, um Systeme auszunutzen.

- Führen Sie ein Paket-Sniffing durch.

- Führen Sie eine Vielzahl von Angriffen auf Webserver und Webanwendungen durch, darunter Verzeichnisdurchquerung, Parametermanipulation, XSS usw.

- Führen Sie SQL-Injection-Angriffe durch.

- Führen Sie verschiedene Arten von Kryptografieangriffen durch.

- Führen Sie eine Schwachstellenanalyse durch, um Sicherheitslücken im Netzwerk, der Kommunikationsinfrastruktur und den Endsystemen usw. der Zielorganisation zu identifizieren.

Über die Prüfung

- Prüfungstitel: Certified Ethical Hacker (Practical)

- Anzahl der praktischen Herausforderungen: 20

- Dauer: 6 Stunden

- Verfügbarkeit: Aspen – iLabs

- Testformat: iLabs Cyber Range

- Bestehensnote: 70 %

So bereiten Sie sich auf CEH vor (praktisch)

Obwohl wir den Kandidaten dringend empfehlen, am CEH teilzunehmen und die CEH-Prüfung zu bestehen, gibt es keine vordefinierten Zulassungskriterien für diejenigen, die an der (praktischen) CEH-Prüfung interessiert sind.

Prüfungsaufsicht:

Wir wissen, dass die Anreise zu einem Prüfungszentrum für viele schwierig sein kann. Wir freuen uns, Ihnen mitteilen zu können, dass Sie die CEH-Prüfung (praktisch) bequem von zu Hause aus ablegen können. Sie müssen jedoch darauf vorbereitet sein, dass Sie von einem engagierten EC-Council Proctor-Zertifizierungsteam unter strenger Aufsicht überwacht werden.

Der Code für das Prüfungs-Dashboard ist ab dem Erhaltsdatum 3 Monate lang gültig. Wenn Sie eine Verlängerung der Gültigkeit des Codes für das Prüfungs-Dashboard wünschen, kontaktieren Sie bitte vor Ablauf des Datums practicals@eccouncil.org . Nur gültige/aktive Codes können verlängert werden. Die Prüfung muss mindestens 3 Tage vor dem gewünschten Prüfungstermin geplant werden. Prüfungstermine unterliegen der Verfügbarkeit.

Gültigkeit der Prüfung

Das Vertrauen, das die Branche in unsere Qualifikationen setzt, ist uns sehr wichtig. Wir sehen es als unsere Pflicht an, sicherzustellen, dass die Inhaber dieser Qualifikation bewährte, praxisorientierte, ethische Hacker sind, die in der Lage sind, in der realen Welt zu agieren und reale Herausforderungen zu lösen. Daher ist der CEH (Master) als praktische Prüfung konzipiert, die die Fähigkeiten des ethischen Hackers ÜBER sein bloßes Wissen hinaus testet. Diese Prüfung ist eine beaufsichtigte, praktische Prüfung, die bis zu 6 Stunden dauern kann.

Wir wissen, dass die Anreise zu einem Prüfungszentrum für viele schwierig sein kann. Wir freuen uns, Ihnen mitteilen zu können, dass Sie die CEH-Prüfung (praktisch) bequem von zu Hause aus ablegen können. Sie müssen jedoch darauf vorbereitet sein, dass Sie von einem engagierten EC-Council Proctor-Zertifizierungsteam unter strenger Aufsicht überwacht werden.

Berufsrollen

-

- Forensischer Analyst für Cybersicherheit

- Cyber-Sicherheitsanalyst

- CND-Sicherheitsspezialist

- CND Fusion Analyst

- Techniker für Cyberspace Network Defense (CND)

- Cyber Red Team-Betreiber

- Analyst für Cyber-Netzwerkverteidigung (CND)

- Forensischer Analyst für Cybersicherheit

- Analyst für Computernetzwerkabwehr und Intrusion

- Cyber-Sicherheitsingenieur

- Informationssicherheitsingenieur

- CND Cyber-Analyst

- Netzwerksicherheitsingenieur

- Analyst für Cyber-Bedrohungen

- SOC-Sicherheitsanalyst

- Informationssicherheitsanalyst

- Spezialist für IT-Sicherheits-Compliance

- Analyst für globale Sicherheitssicherung

- Sicherheitsanalyst Stufe 3

- Analyst für Sicherheitsoperationen

- Analyst für die Reaktion auf Sicherheitsvorfälle

- Penetrationstester

- Schwachstellenanalyst

- Sr. Sicherheitsbedrohungsanalyst

- Tier 3 NSOC-Analyst

- Analyst für Sicherheitsinformationssicherung

- Technischer Sicherheitsanalyst

- Informationssicherheitsmanager

- Risiko- und Sanierungsmanager

- Systemadministrator

- Analyst für Cybersicherheitsnetzwerke

- Cyber-Sicherheits-Schwachstellenanalyst

- Risikobewertung – Sicherheitsberater

- Mitarbeiter für Informationssicherheit – Insider-Bedrohungsanalyst

- Sicherheitsarchitekt, Manager

- Anwendungssicherheitsanalyst

- Systemingenieur für Cybersicherheit

- Software-Sicherheitsanalyst

- Netzwerkanalyst

- Informationssystem-Sicherheitsbeauftragter

- SOC-Sicherheitsanalyst

- Cyber-Sicherheitsingenieur II

- Leitender Analyst für Cybersicherheitsüberwachung

- Reaktion auf Cybersicherheitsvorfälle, Vorfallanalyst

- Ingenieur für die Reaktion auf Cybersicherheitsvorfälle

- L2-Sicherheitsanalyst

- Leitender Spezialist für Informationssicherheit

- Technischer Betriebsnetzwerkingenieur

- IT-Sicherheitsadministrator

![[CEH MASTER] „CEH-Prüfungsversicherung inbegriffen“ | Selbstgesteuerter Streaming-Videokurs + eCourseware + CyberQ Labs (6 Monate) + Übungstest & CEH-Zertifizierungsprüfungsgutschein (mit kostenloser Wiederholung) & CEH-Praxisprüfungsgutschein](http://comptia247.com/cdn/shop/files/bandicam_2024-07-15_14-48-22-778.png?v=1721029823&width=1445)